Один из способов борьбы с вирусами-вымогателями это запрет на переименование файлов. Если мы знаем какое расширение получит файл после шифрования вирусом то можно просто запретить создавать файлы с этим расширением. Также запретим создание известных текстовых файлов в которых содержится требования вымогателей, что в свою очередь поможет уберечься от вирусов не меняющих расширение файлов при шифровании.

Установка Диспетчера ресурсов файлового сервера и настройка шаблона.

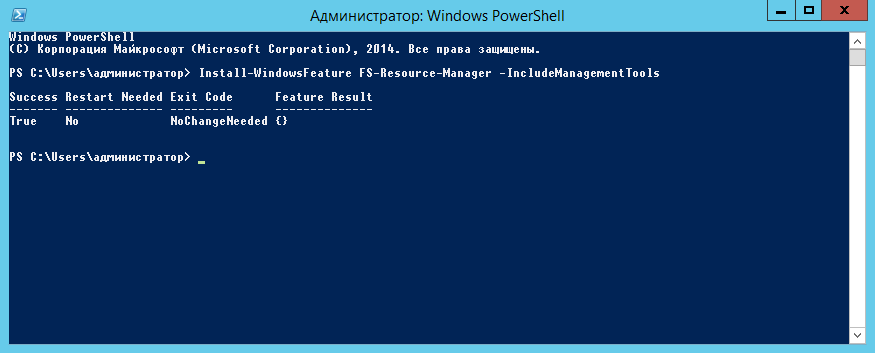

Сперва установим роль «Диспетчер ресурсов файлового сервера». Сделать это можно через Диспетчер сервера или через Powershell. Рассмотрим второй вариант:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

После установки FSRM обязательно перегружаем сервер.

После перезагрузки Пуск -> Выполнить -> fsrm.msc

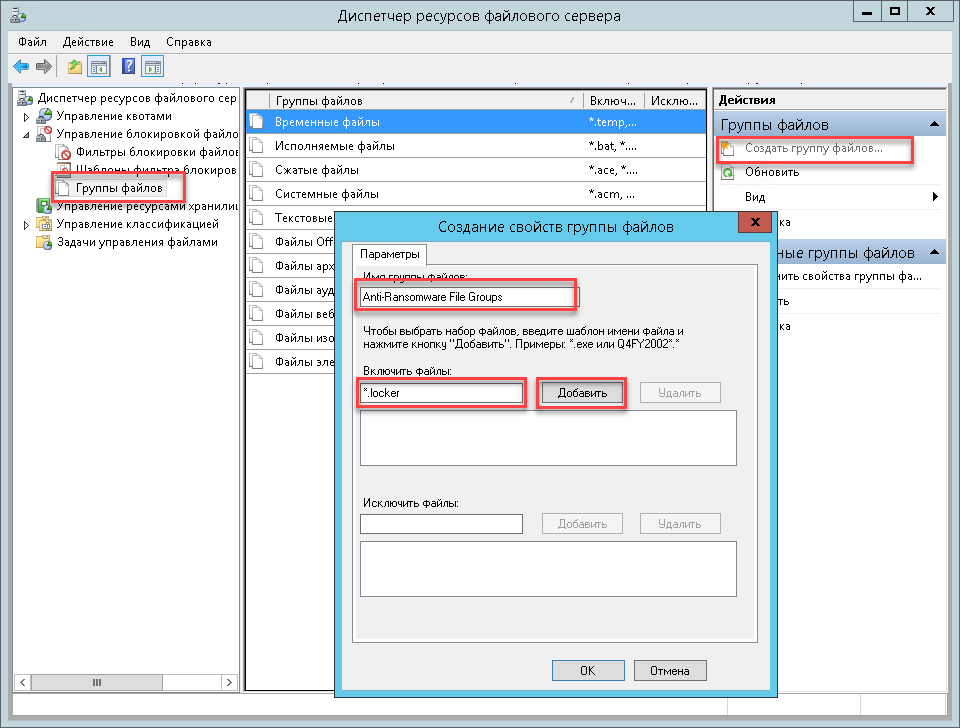

Создадим группу Anti-Ransomware File Groups и добавим в нее какое-нибудь расширение которое хотим блокировать.

Вручную все добавлять очень долго, поэтому мы процесс автоматизируем. Список запрещенных расширений будем брать с сайта https://fsrm.experiant.ca

Создадим и запустим от имени администратора скрипт на Powershell.

$gr_name = "Anti-Ransomware File Groups"

$url_site = "https://fsrm.experiant.ca/api/v1/combined"

$req=(Invoke-WebRequest -Uri $url_site).content | convertfrom-json | % {$_.filters}

set-FsrmFileGroup -name $gr_name -IncludePattern @($req)

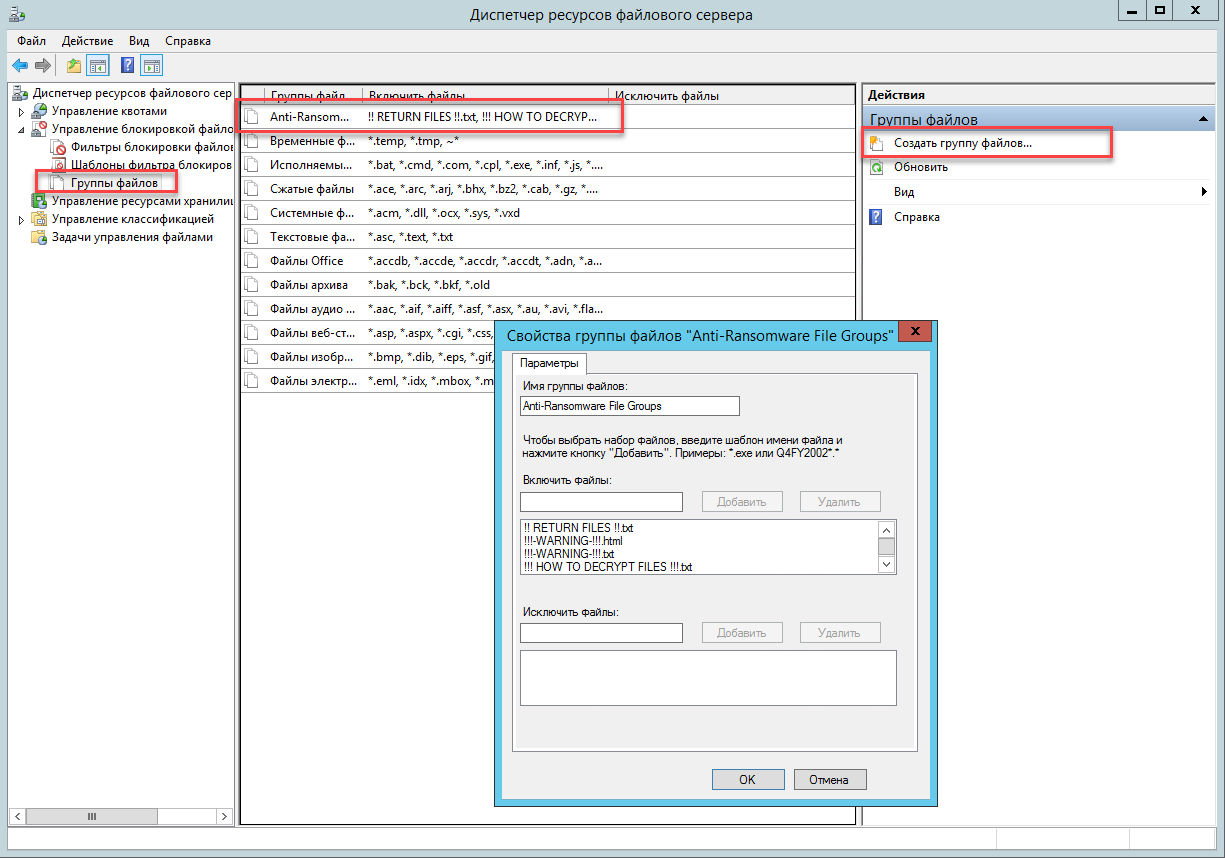

После исполнения скрипта проверяем группу Anti-Ransomware File Groups, в ней должны появится расширения и имена файлов подлежащие блокировке.

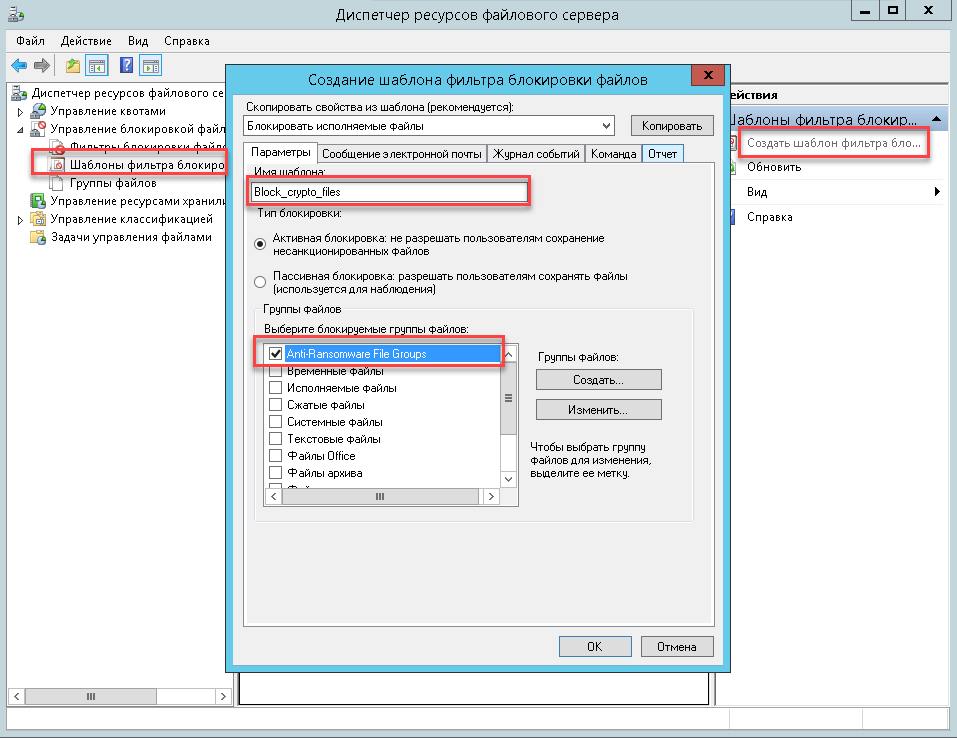

Далее переходим к шаблонам фильтров и создаем фильтр Block_crypto_files.

В настройках шаблона выбираем группу Anti-Ransomware File Groups нажимаем Ok. Дополнительно можно настроить оповещение на электронную почту, запись в лог, запуск скрипта или программы по событию.

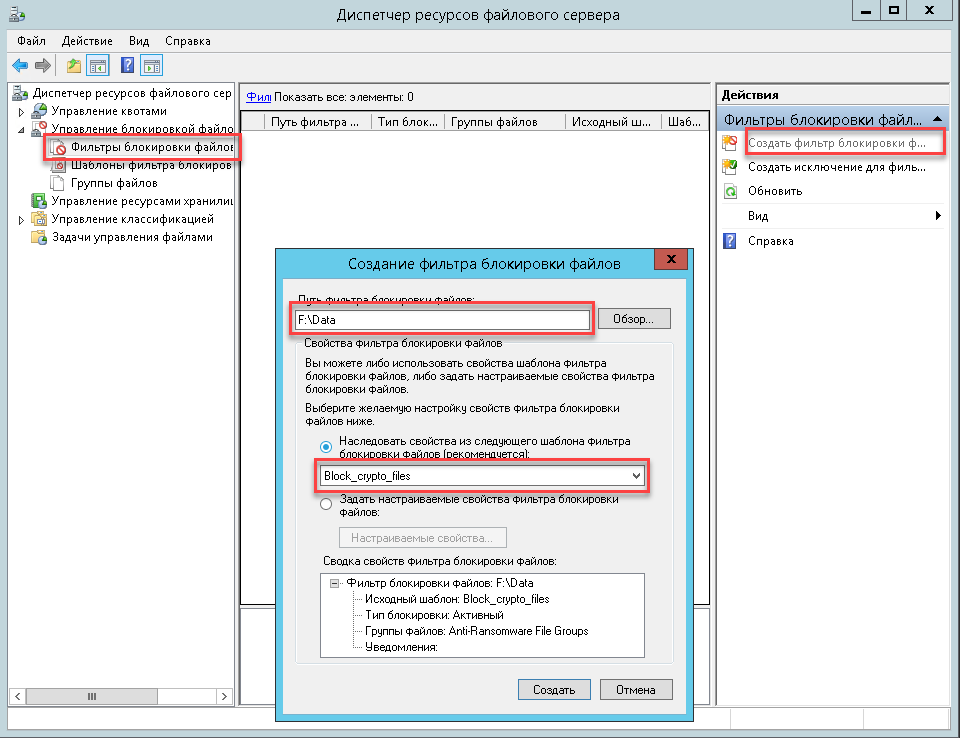

В завершении, переходим в раздел Фильтры блокировки файлов.

Здесь указываем путь к каталогу который необходимо защитить и применяемый шаблон.

В результате при попытке поменять расширение файла на то, что есть в нашем списке Anti-Ransomware File Groups мы получим запрет на запись.

Блокировка зараженного пользователя.

После обнаружения заражения нужно принять меры к источнику угрозы. Необходимо закрыть доступ к общей папке пользователю, поймавшему на свой компьютер шифровальщик. Для этого разместим на диске C:\ файл SmbBlock.ps1 со следующим содержанием:

param( [string]$username = “” ) Get-SmbShare -Special $false | ForEach-Object { Block-SmbShareAccess -Name $_.Name -AccountName “$username” -Force }

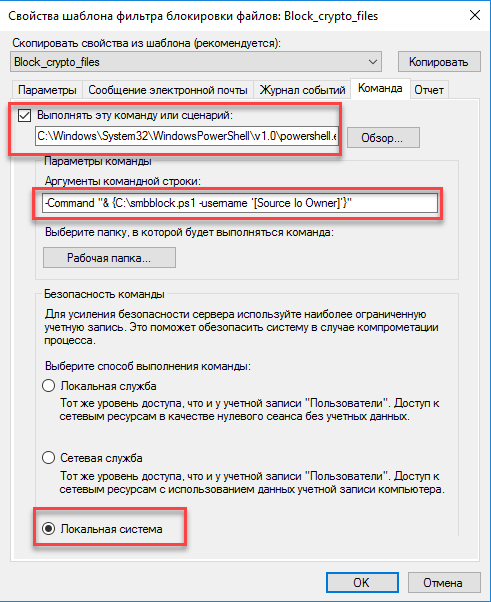

Вернемся к Шаблонам фильтра блокировки и выберем вкладку Команда.

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

-Command "& {C:\smbblock.ps1 -username ‘[Source Io Owner]’}"

В результате выполнения скрипта зараженный пользователь получает персональный запрет на вход в папку.

Данный способ защиты не является абсолютным решением данной проблемы т.к. писатели вирусов не стоят на месте, но в качестве одной из компонент комплексной защиты вполне применим.