Недавно обнаружил, что на двух почтовых серверах Kerio Connect в логах Security присутствуют многочисленные попытки подбора паролей. Сервера работают по Ubuntu, так почему бы не прикрутить fail2ban. Как оказалось, все довольно просто, fail2ban умеет работать с логами Kerio.

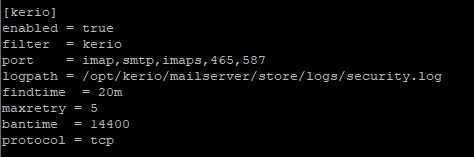

nano /etc/fail2ban/jail.conf[kerio]

enabled = true

filter = kerio

port = imap,smtp,imaps,465,587

logpath = /opt/kerio/mailserver/store/logs/security.log

bantime = 14400

findtime = 20m

maxretry = 5

protocol = tcpВ результате, если кто-то в течении 20 минут (findtime = 20m) вводит неверный пароль 5 раз (maxretry = 5), он получает бан на 4 часа (bantime = 14400).

Если видите, что атака идет из какого-то странного места (Иран, например), заблокируйте всю подсеть в iptables и спите спокойно.

iptables -t filter -A INPUT -s 45.142.120.0/24 -j DROPНастройка fail2ban для Kerio Connect